반응형

🔹 z9 Powershell Log Analyzer

파워쉘 이벤트 로그를 분석하여 파워쉘 코드를 분석하고 악성 아티팩트를 탐지하는 도구입니다.

🔹 설치

테스트 환경 : Kali-linux 2022.2, python3.11

z9 설치

>> git clone https://github.com/Sh1n0g1/z9

🔹 사용법

파워쉘 로그 XML파일로 수집하는 방법

- util 디렉터리를 윈도우 OS로 복사합니다.

- enable_powershell_logging.reg 파일을 실행하여 파워쉘 로그가 기록되도록 설정합니다. * reg 파일 실행 후 재부팅 1회 필요

- collect_psevent.bat 배치 파일을 실행하면 log 폴더에 파워쉘 관련 로그가 XML 파일로 생성됩니다.

기본 사용법

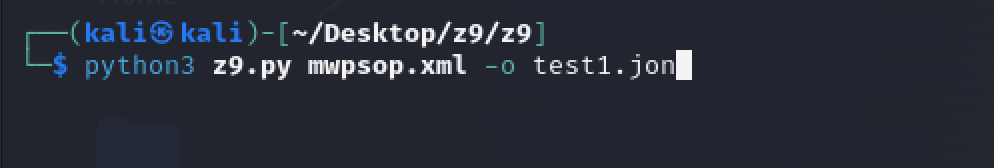

- z9.py 파일을 다음 명령어로 실행합니다.

>> python3 z9.py <xml 파일명> -o <output.json 파일명>

테스트 실행

💡 **옵션**

usage: z9.py [-h] [--output OUTPUT] [-s] [--no-viewer] [--utf8] input

positional arguments:

input Input file path

options:

-h, --help show this help message and exit

--output OUTPUT, -o OUTPUT

Output file path

-s, --static Enable Static Analysis mode

--no-viewer Disable opening the JSON viewer in a web browser

--utf8 Read scriptfile in utf-8 (deprecated)

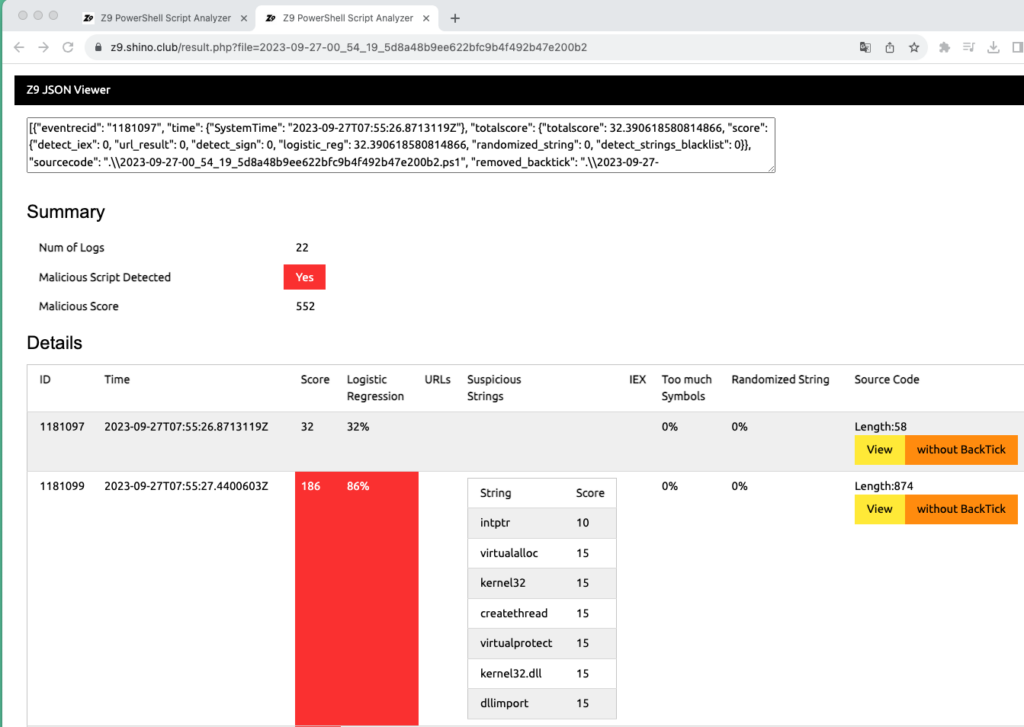

- 명령어가 실행되면 브라우저가 띄워지면서 분석결과를 보여줍니다.

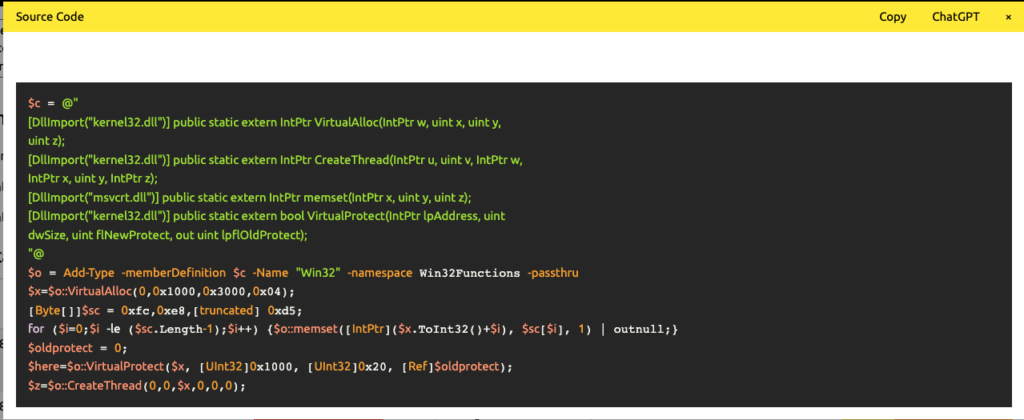

- View 를 클릭하면 파워쉘 명령어를 확인 할 수 있습니다.

🔹 수동 분석(.ps 파일)

특정 ps 파일에 대한 분석이 필요할 때 사용하면 좋을듯 합니다.

공식 Github 자료로 대체

🔹 z9 API 연동

z9 에 직접 연동하여 사용하는 방법입니다.

아래 내용은 공식 Github 또는 다운로드 받은 디렉터리 api.md 파일에서 확인할 수 있습니다

api.md 파일의 내용

🔹 z9 데모 사이트 활용

z9 Github에 보면 Online Demo 라고 적혀있는 데모 사이트가 있습니다.

데모 사이트에서도 분석하고 싶은 파워쉘 코드를 업로드하여 분석할 수 있으며, 오프라인 도구에서 지원하지 않는 ChatGPT Request기능을 지원합니다.

- 데모 사이트 : https://z9.shino.club/

- 홈 화면에서 Upload 페이로 이동

- 파워쉘 파일 또는 코드를 업로드

- 분석 결과 확인 (테스트는 실제 악성 스크립트를 업로드한 결과)

- View 화면

- ChatGPT 사용하여 코드에 대한 설명(풀이) 확인

반응형

'IT Tools' 카테고리의 다른 글

| CardPwn 개인정보유출 테스트 (Fullz) (1) | 2024.09.23 |

|---|---|

| Easy EASM 무료 도구(Free Tool) (0) | 2024.09.23 |

| h8mail - 이메일 주소 검색 및 유출 모니터링 도구 (0) | 2024.09.23 |

| DNS, 메일 헤더 분석 등 무료 도구 mxtoolbox.com (0) | 2024.09.23 |

| 쓸만한 nmap NSE Script 모음 (0) | 2024.09.22 |